Chi ci segue avrà sicuramente letto il precedente articolo – Exchange Online: implementazione di SMTP DANE con DNSSEC – WindowServer.it – in cui abbiamo parlato dei concetti base di DNSSEC e DANE e dove Microsoft indicava i tempi di rilascio in luglio 2024. Il deploy dell’anteprima pubblica è appena iniziato ma è già possibile configurare il tenant perché utilizzi questi servizi anche in ricezione.

Cosa sono SMTP DANE e DNSSEC?

Per chi non avesse tempo di leggere l’articolo precedente di seguito un recap sulle componenti in gioco:

- SMTP DANE (DNS-based Authentication of Named Entities) è un protocollo di sicurezza che usa il DNS per verificare l’autenticità dei certificati usati per proteggere la comunicazione email con TLS e prevenire gli attacchi di declassamento TLS.

- DNSSEC (Domain Name System Security Extensions) è un insieme di estensioni al DNS che fornisce la verifica crittografica dei record DNS, impedendo lo spoofing DNS e gli attacchi di tipo man-in-the-middle.

Nota: Microsoft include l’SMTP DANE in entrata con DNSSEC gratuitamente come parte dei suoi sforzi per migliorare la sicurezza. Non bisogna configurare SMTP DANE in uscita con DNSSEC perché Microsoft lo ha aggiunto da marzo 2022.

Configurare l’SMTP DANE in entrata con DNSSEC in Exchange Online

Per impostare l’SMTP DANE in entrata con DNSSEC in Exchange Online (Microsoft 365), è necessario seguire i seguenti passaggi:

Verificare che il dominio sia firmato con DNSSEC

Per ricevere i pieni benefici di sicurezza della funzionalità, assicuratevi che il dominio sia firmato con DNSSEC. Per verificare il tuo dominio utilizza Verisign – Verisign DNSSEC Debugger tool – inserendo il nome del dominio e verificando che tutti i campi abbiano una spunta verde.

Se il dominio non è firmato con DNSSEC, assicurarsi di abilitarlo nel tuo registrar DNS prima di procedere.

Aggiornare il TTL del record MX esistente nel registrar DNS

- Accedere al registrar DNS, modificare il record MX esistente abbassando il TTL il più possibile per il record MX esistente

- Assicurarsi che la priorità del record MX sia impostata a 0 o 10

- Aspettare che il TTL precedente scada prima di procedere. Per esempio, se il TTL del record MX esistente era 1 ora, sarà necessario aspettare 1 ora prima di procedere al passo successivo

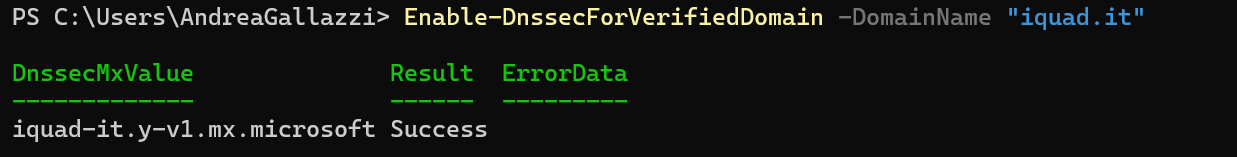

Attivare DNSSEC da PowerShell di Exchange Online

Eseguire PowerShell come amministratore e collegarsi ad Exchange Online utilizzando il cmdlet Connect-ExchangeOnline – se avete una sottoscrizione Azure, potete usare anche la bash online per effettuare questa operazione.

Abilitare DNSSEC per il dominio autoritativo con il comando seguente: Enable-DnssecForVerifiedDomain -DomainName “tuodominio.com”

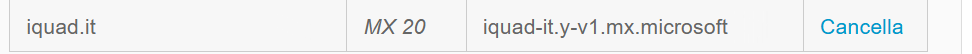

Aggiungere un nuovo record MX al registrar DNS

- Creare un nuovo record MX

- Copiare il DnssecMxValue dall’output del passo precedente e incollalo come valore

- Impostare il TTL al minimo possibile

- Impostare la priorità del nuovo record MX a 20

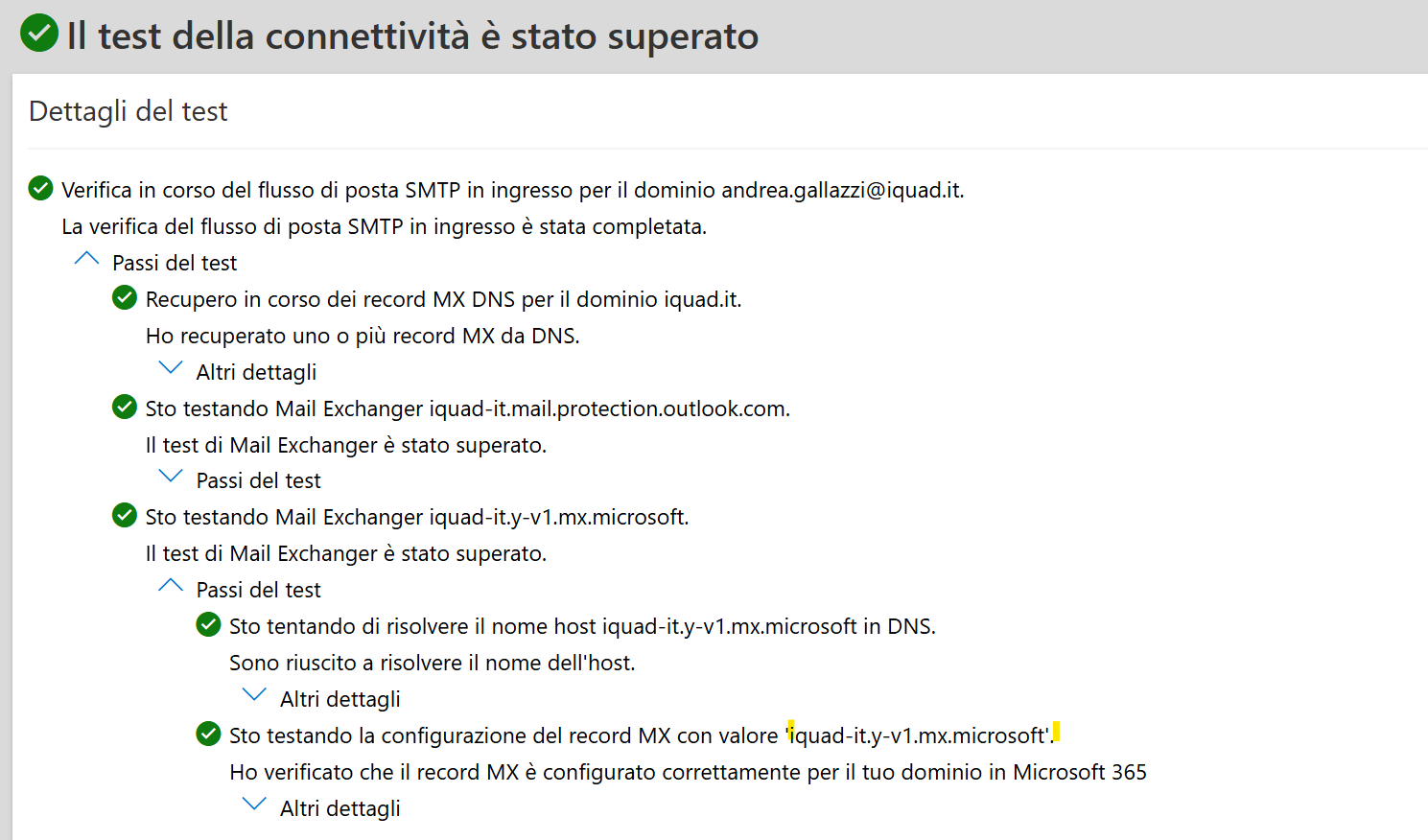

Verificare il nuovo record MX

- Effettuare un test Inbound SMTP tramite Microsoft Remote Connectivity Analyzer

- Inserire un indirizzo email che termina con il vostro dominio

- Eseguire il test

L’output mostrerà se il test di convalida è riuscito per il record MX che termina con mx.microsoft.

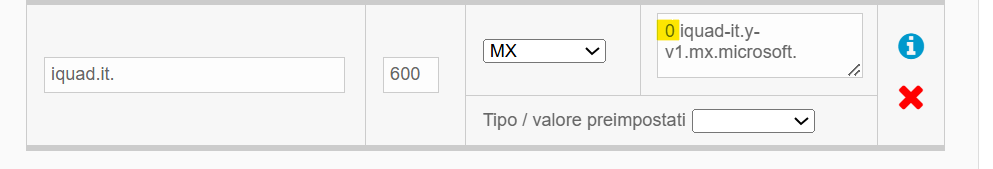

Rimuovere il vecchio record MX nel registrar DNS

- Rimuovere il vecchio record MX

- Modificare il nuovo record MX nel registrar DNS, cambiando la priorità a 0

Verificare la convalida DNSSEC

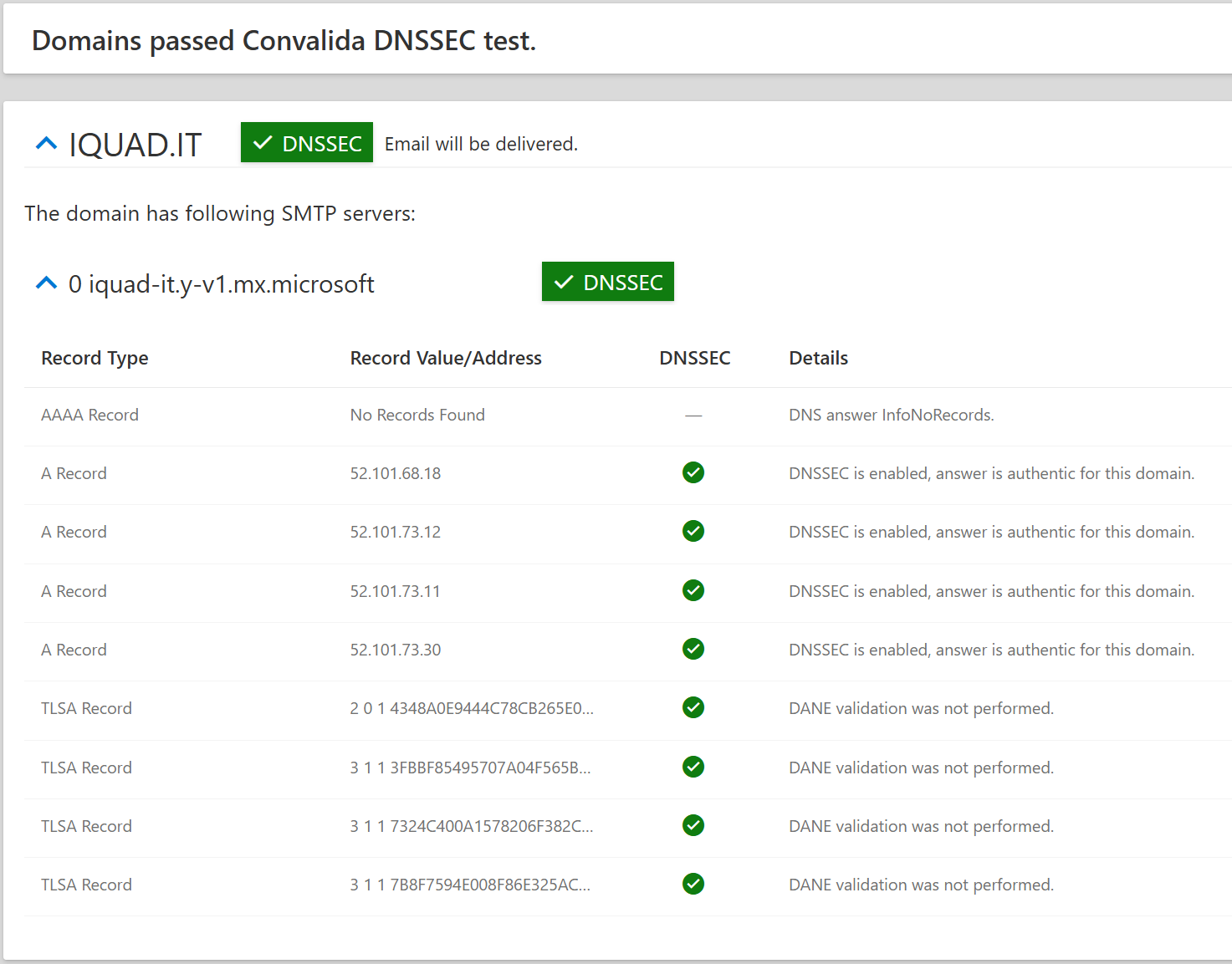

- Effettuare un test di convalida DNSSEC e DANE

- Inserire il vostro dominio

- Assicurarsi di selezionare il tipo di test Convalida DNSSEC

L’output mostrerà se il test di convalida, relativo a DNSSEC, è riuscito per il record MX che termina con mx.microsoft.

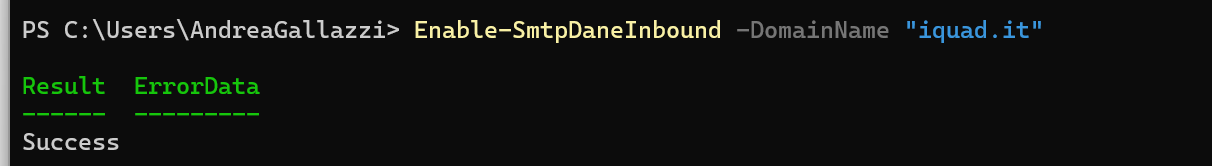

Abilitare SMTP DANE in entrata per il dominio

Abilitare SMTP DANE in entrata per il dominio con il comando seguente: Enable-SmtpDaneInbound -DomainName “iquad.it”

Nota: Attendere almeno un’ora prima di procedere ulteriormente perché il record TLSA ha bisogno di propagarsi.

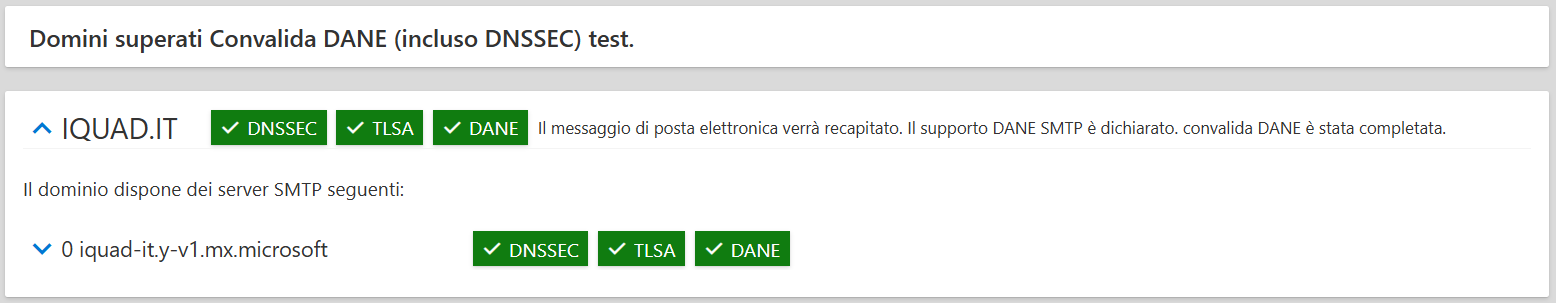

Verificare la convalida DANE (incluso DNSSEC)

- Effettuare un test di convalida DNSSEC e DANE

- Inserire il vostro dominio

- Assicurarsi di selezionare il tipo di test Convalida DANE (incluso DNSSEC)

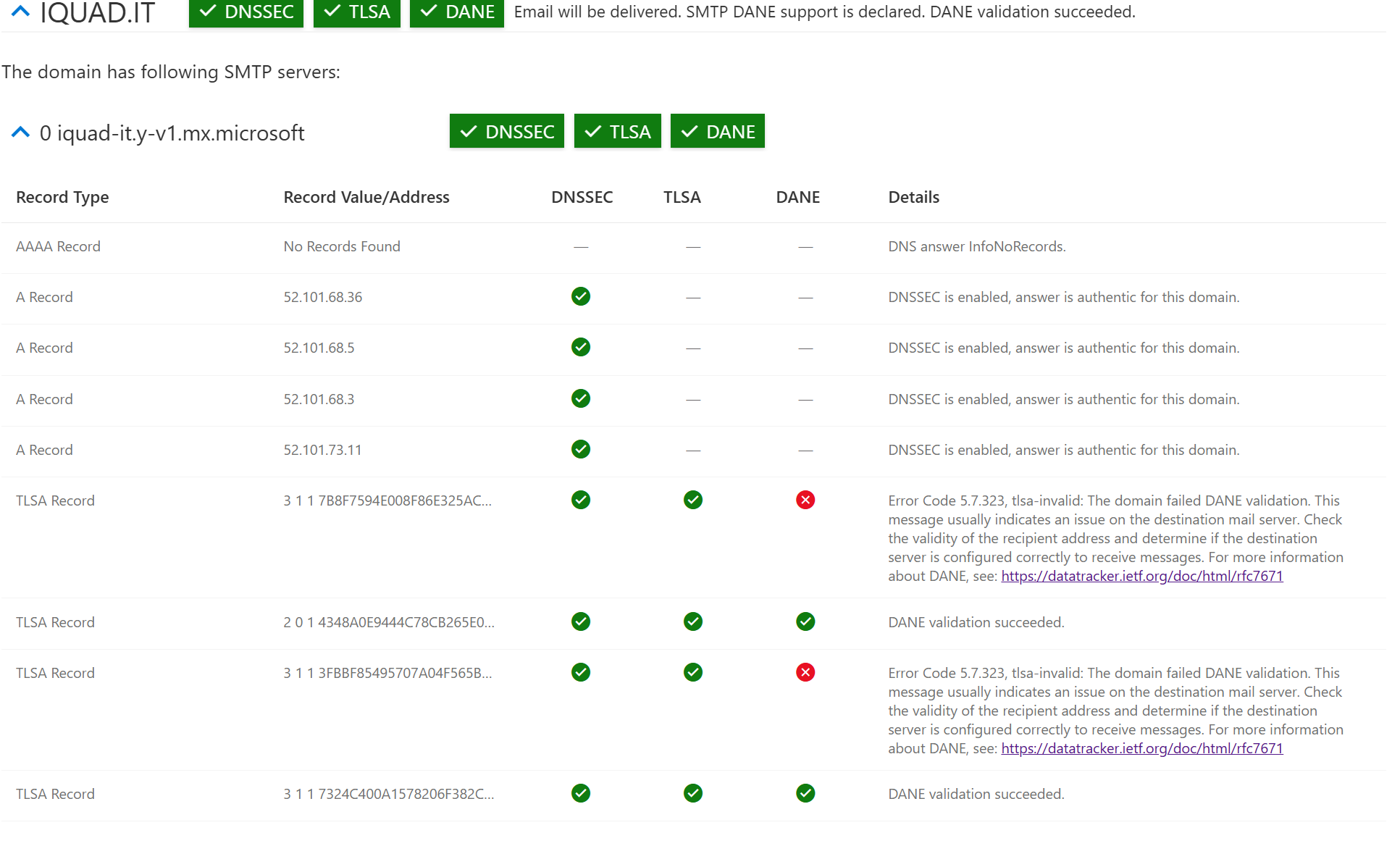

L’output mostrerà se il test di convalida, relativo a DANE (incluso DNSSEC), è riuscito per il record MX che termina con mx.microsoft.

Nota: Exchange Online ospita più record TLSA per aumentare l’affidabilità della convalida SMTP DANE. È previsto che alcuni dei record TLSA possano fallire la convalida. Finché un record TLSA passa la convalida, SMTP DANE è configurato correttamente e l’email è protetta con SMTP DANE.

Conclusioni

Ogni organizzazione su Microsoft 365 dovrebbe configurarlo per i propri domini accettati in Exchange Online, al fine di proteggere il flusso di posta in entrata. DNSSEC non è completamente resistente agli attacchi Man-in-the-Middle e agli attacchi di downgrade (da TLS a testo non crittografato) per gli scenari di flusso di posta. L’aggiunta di MTA-STS e DANE insieme a DNSSEC offre un metodo di sicurezza completo per contrastare gli attacchi MITM e downgrade.

Per maggiori informazioni, potete fare riferimento al seguente link – Come l’autenticazione basata su DNS SMTP delle entità denominate (DANE) protegge le comunicazioni di posta elettronica | Microsoft Learn

Source: Exchange Online: configurare SMTP DANE in entrata con DNSSEC - WindowServer.it

Nessun commento:

Posta un commento